说出来大鸟自己都不相信,CSS会泄露我们的密码,大鸟知道数据库注入,现在又有CSS注入漏洞,所以有了CSS Exfil Protection这款Chrome/Firefox安全插件据说只要安装上了,就可以防御这个漏洞,但是不好意思,你这插件有没有漏洞啊。真是大漏洞套小漏洞啊!!!

不管如何,还是先介绍下CSS漏洞吧:

CSS Exfil漏洞是攻击者可以使用层叠样式表(CSS)从网页窃取数据的方法。CSS – 现代网络的构建模块之一 – 被开发人员用来控制网站的外观,并且几乎存在于互联网上的每个现代页面上。通过制作有针对性的CSS选择器并将其注入网页,攻击者可以欺骗页面将数据片段发送到远程服务器(例如用户名,密码和敏感数据,如出生日期,社会安全号码和信用卡号)。

如果想详细的了解,可以去看一篇冗长的文章:https://www.mike-gualtieri.com/posts/stealing-data-with-css-attack-and-defense

那CSS Exfil Protection这么牛逼的插件,怎么安装呢,额,大鸟要说一说了,不过首先你要挂上QQ,不然没法安装chrome插件,当然firefox就可以直接安装了。不过安装之前先要测试下浏览器。

一:测试网页

测试网址:https://www.mike-gualtieri.com/css-exfil-vulnerability-tester

大鸟自己浏览器测试结果:

额,真是对不住大家啊,得到了一个向下的大拇指!

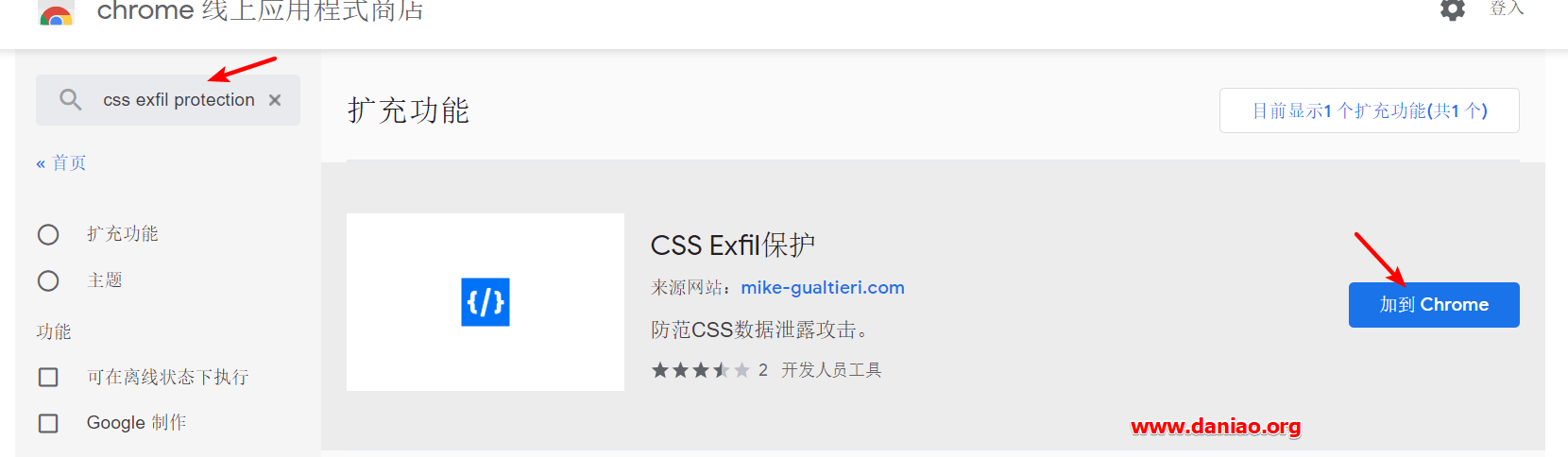

二:Chrome安装

我们需要登录chrome 应用程序商店然后搜索安装,额,这真是个非主流的插件啊,没人用么?如图:

安装好之后,默认是开启了保护,不过我们还是看看设置,如图:

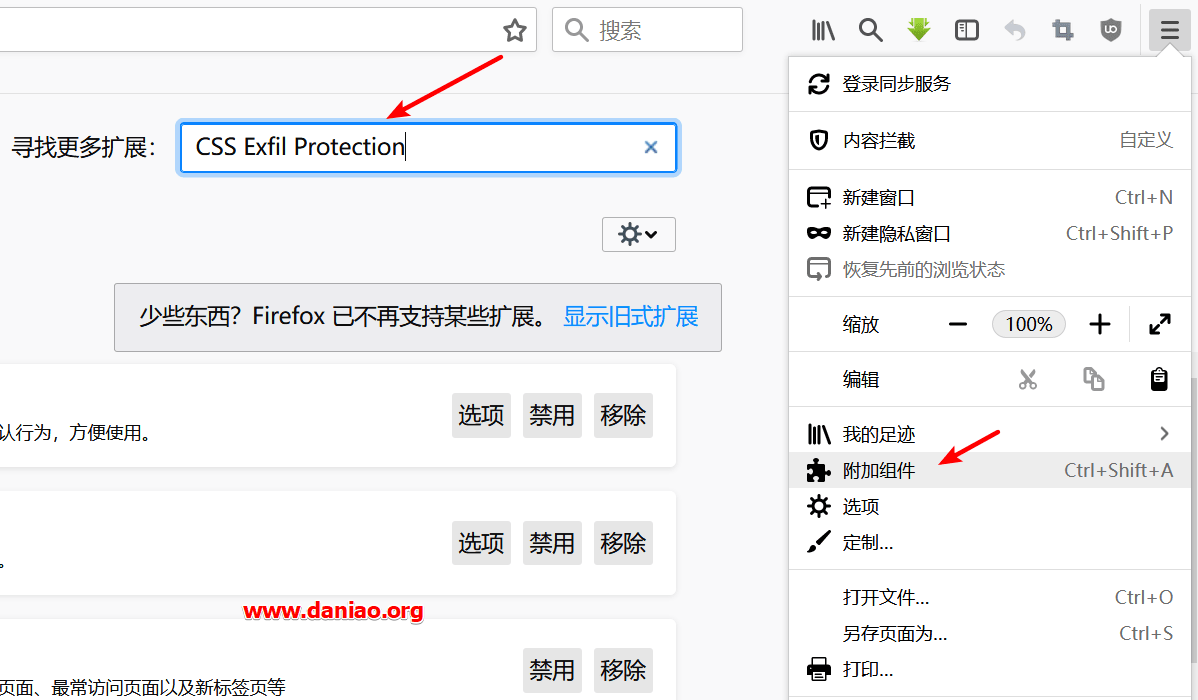

三:Firefox安装

Firefox安装插件应该都会的吧。额,大鸟就稍微说的详细点吧,因为大鸟发现自己有点不太会。如图:

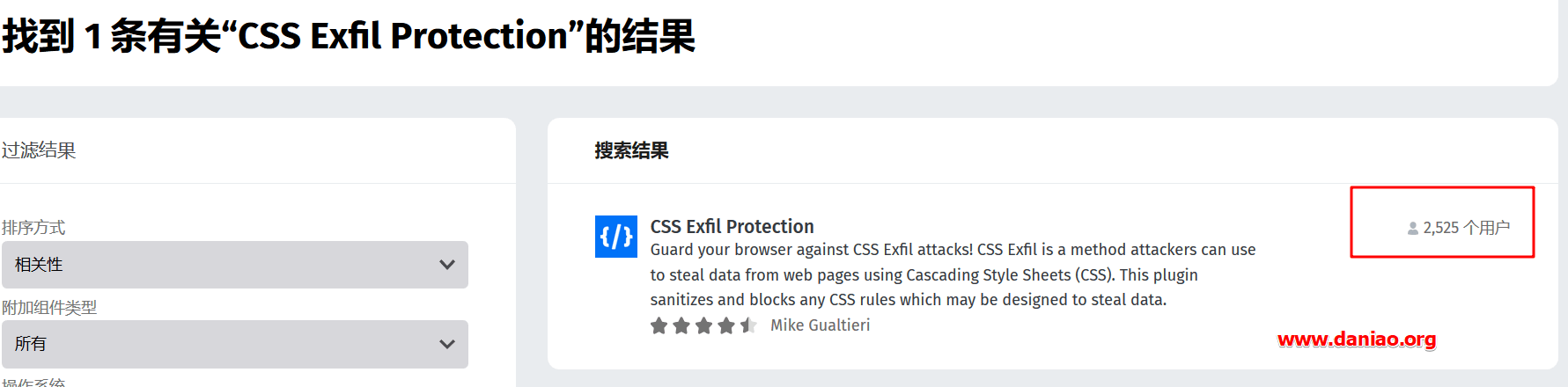

额,大鸟发现firefox已经很多人安装了,如图:

我们看到有2525个用户了,还有17个评价。

四:测试

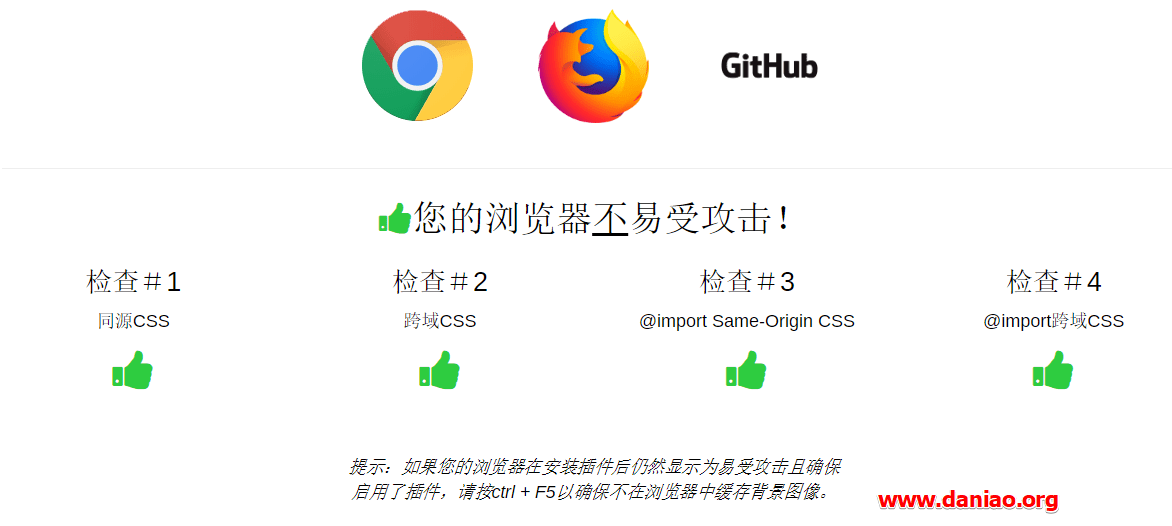

既然,我安装好了CSS Exfil Protection,那么再去那个网页测试下安全性吧,如图:

额,我得到了向上的大拇指,我咋觉得这么不靠谱呢!

五:总结

安装完了,大鸟也是懵逼状态,这测试网页看起来就是个假东西,但是在firefox还是有很多人安装的,说明还是有人认可的。

哎,网络的世界,真是太复杂,水太深了。